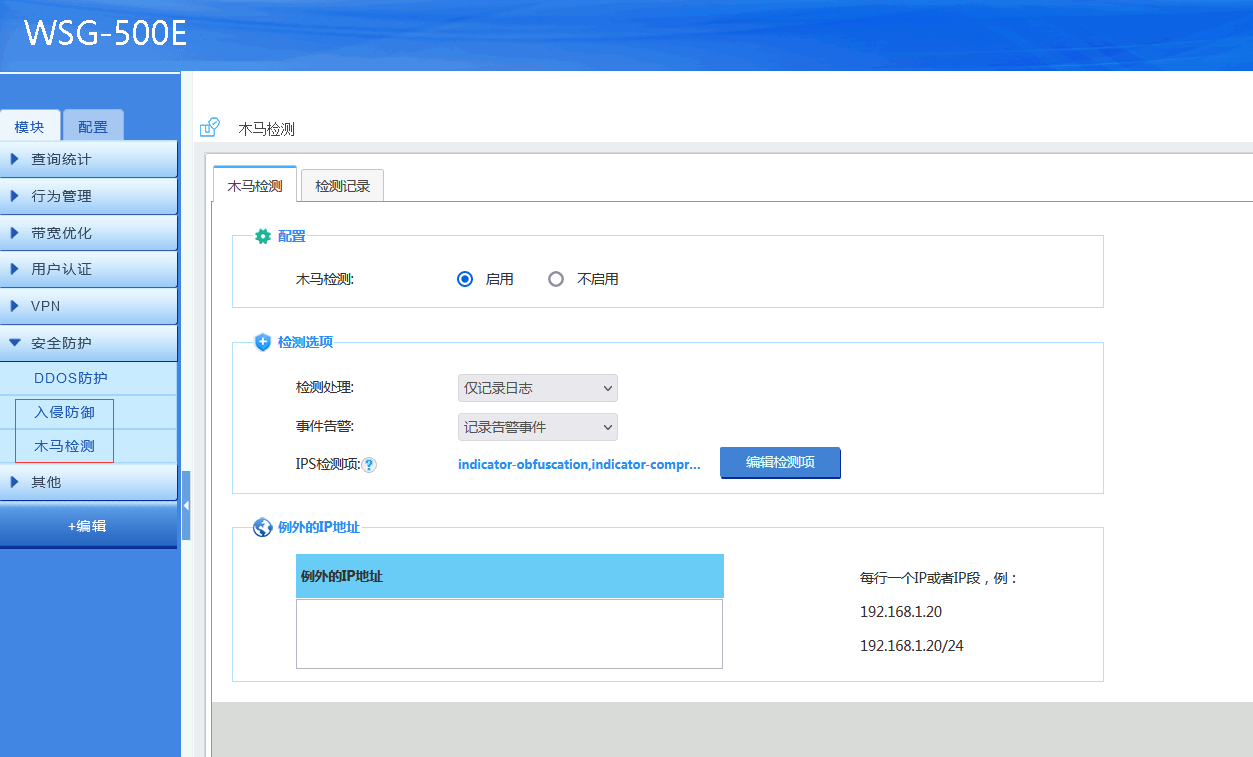

WSG的入侵防御和木馬檢測(cè)模塊基于snort特征庫,可以檢測(cè)和阻止各類網(wǎng)絡(luò)攻擊,這兩個(gè)模塊會(huì)對(duì)網(wǎng)絡(luò)中的數(shù)據(jù)通信進(jìn)行檢測(cè)還原,匹配其中的木馬特征,一旦匹配到特征時(shí)就觸發(fā)告警和阻斷。

WSG的入侵防御和木馬檢測(cè)模塊基于snort特征庫,可以檢測(cè)和阻止各類網(wǎng)絡(luò)攻擊,這兩個(gè)模塊會(huì)對(duì)網(wǎng)絡(luò)中的數(shù)據(jù)通信進(jìn)行檢測(cè)還原,匹配其中的木馬特征,一旦匹配到特征時(shí)就觸發(fā)告警和阻斷。

網(wǎng)絡(luò)滲透攻擊會(huì)嚴(yán)重威脅到企業(yè)的網(wǎng)絡(luò)安全和數(shù)據(jù)安全。攻擊者會(huì)有針對(duì)性地對(duì)某個(gè)目標(biāo)網(wǎng)絡(luò)進(jìn)行攻擊,以獲取其內(nèi)部的商業(yè)資料,進(jìn)行網(wǎng)絡(luò)破壞等。一旦其獲取了目標(biāo)網(wǎng)絡(luò)中網(wǎng)站服務(wù)器的權(quán)限,還會(huì)利用此臺(tái)服務(wù)器,繼續(xù)入侵目標(biāo)網(wǎng)絡(luò),獲取整個(gè)網(wǎng)絡(luò)中所有主機(jī)的權(quán)限。為了實(shí)現(xiàn)滲透攻擊,攻擊者采用的攻擊方式絕不僅此于一種簡單的Web腳本漏洞攻擊。攻擊者會(huì)綜合運(yùn)用遠(yuǎn)程溢出、木馬攻擊、密碼破解、嗅探、ARP欺騙等多種攻擊方式,逐步控制網(wǎng)絡(luò)。

防御網(wǎng)絡(luò)滲透攻擊,主要從如下方面入手:

采用安全的網(wǎng)絡(luò)架構(gòu),杜絕未知接入。

部署網(wǎng)絡(luò)安全設(shè)備,精確識(shí)別和抵御攻擊行為。

配置策略阻止未知來源的網(wǎng)絡(luò)連接。

主管部門發(fā)出的安全風(fēng)險(xiǎn)報(bào)告,一般只能定位到局域網(wǎng)的公網(wǎng)IP。網(wǎng)管技術(shù)人員要處理解決該安全事件,還需要定位到具體的終端電腦。這個(gè)定位工作非常考驗(yàn)網(wǎng)管的技術(shù),沒有對(duì)應(yīng)的技術(shù)儲(chǔ)備,加上沒有合適的工具的話,你就只能一臺(tái)電腦一臺(tái)電腦的殺毒了。

在如何檢測(cè)局域網(wǎng)內(nèi)感染了木馬病毒的電腦?一文中,我們介紹了如何通過WSG上網(wǎng)行為管理網(wǎng)關(guān)的“入侵防御”功能來定位挖礦、中毒、以及感染了木馬的電腦。對(duì)絕大部分情況來說,開啟入侵防御功能就可以檢測(cè)到被感染的終端電腦。然后對(duì)該電腦進(jìn)行查毒殺毒就可以了。有些情況下,由于特征庫版本不一致,或者檢測(cè)技術(shù)不一樣,也可能存在并沒有檢測(cè)到的情況。這時(shí)候,我們還可以通過自定義規(guī)則的方式,來擴(kuò)大檢測(cè)的內(nèi)容。在本文中,我將介紹如何自定義檢測(cè)規(guī)則。

挖礦軟件會(huì)占用電腦的大量運(yùn)算資源和電力資源,而且會(huì)引起主管部門的關(guān)注。局域網(wǎng)內(nèi)有電腦被安裝了挖礦軟件是一件讓人很頭疼的事情,對(duì)成百上千臺(tái)電腦一臺(tái)一臺(tái)的進(jìn)行排查簡直就和大海撈針一樣,需要耗費(fèi)大量的時(shí)間和人力。所以很多網(wǎng)管人員面對(duì)上級(jí)部門發(fā)來的整改函一籌莫展。

因?yàn)榫钟蚓W(wǎng)出口做了NAT網(wǎng)絡(luò)地址轉(zhuǎn)換,上級(jí)部門只能檢測(cè)到公司的公網(wǎng)IP,所以只能靠公司內(nèi)部的網(wǎng)管人員來排查具體的終端了。最笨的辦法就是一臺(tái)電腦一臺(tái)電腦的檢查,通過檢查程序列表和任務(wù)管理器來找挖礦程序。

本文中,我將介紹如何用WSG上網(wǎng)行為管理中的“入侵防御”功能來檢查挖礦電腦。因?yàn)閃SG上網(wǎng)行為管理是部署在局域網(wǎng)內(nèi)部的,所以可以檢測(cè)到本地挖礦電腦的IP地址和MAC地址,從而準(zhǔn)確的定位到具體電腦。

企業(yè)出于工作的需要,一般會(huì)映射一些內(nèi)網(wǎng)主機(jī)供外網(wǎng)訪問。比如:ERP系統(tǒng)、財(cái)務(wù)系統(tǒng)、CRM系統(tǒng),甚至一些內(nèi)網(wǎng)主機(jī)的遠(yuǎn)程桌面等等。分公司、出差員工在外網(wǎng)通過互聯(lián)網(wǎng)就可以訪問到內(nèi)網(wǎng)資源,給工作帶來了很大的便利。但是,不加限制和保護(hù)的端口映射訪問,給網(wǎng)絡(luò)安全帶來了很大的挑戰(zhàn)。

端口映射的內(nèi)網(wǎng)主機(jī)安全,主要考慮如下幾點(diǎn):

1. 被映射的內(nèi)網(wǎng)主機(jī)要安裝防火墻,并且確保已經(jīng)打了各項(xiàng)安全補(bǔ)丁。

2. 限制訪問端的IP地址,阻止從其他地區(qū)連入。一般可以在網(wǎng)關(guān)防火墻上進(jìn)行配置,限制能訪問映射主機(jī)的IP地址。

3. 避免常用的端口。比如你用默認(rèn)的3389端口,那么攻擊程序立刻就知道這是遠(yuǎn)程桌面服務(wù),從而就可以采用對(duì)應(yīng)的滲透手動(dòng)來攻擊。采用一些不常用的端口可以起到一定的保護(hù)作用。

4. 部署入侵防御,一旦發(fā)現(xiàn)外網(wǎng)攻擊時(shí),可以及時(shí)阻止攻擊者的IP地址。從而保護(hù)內(nèi)網(wǎng)主機(jī)。

近年來公安部持續(xù)推出護(hù)網(wǎng)行動(dòng),以戰(zhàn)養(yǎng)兵,推進(jìn)關(guān)鍵信息基礎(chǔ)設(shè)施的安全監(jiān)測(cè)、應(yīng)急響應(yīng)等保障能力。為積極響應(yīng)護(hù)網(wǎng)行動(dòng),做好安全防守工作;本文中,我將結(jié)合WSG上網(wǎng)行為管理網(wǎng)關(guān)來介紹網(wǎng)絡(luò)邊界的安全防護(hù)工作。服務(wù)器安全、內(nèi)網(wǎng)安全并不在本文討論的課題內(nèi)。

當(dāng)前網(wǎng)絡(luò)安全形勢(shì)嚴(yán)峻,來自外網(wǎng)的攻擊與日俱增。局域網(wǎng)一不小心就會(huì)受到病毒、蠕蟲、勒索軟件的攻擊,導(dǎo)致嚴(yán)重的損失。本文中,我將結(jié)合WSG網(wǎng)關(guān)(WFilter NGF)來介紹如何阻止外網(wǎng)的攻擊。請(qǐng)注意,本文只討論如何阻止網(wǎng)絡(luò)攻擊,單機(jī)的防護(hù)是另外的課題不在本文的討論范圍內(nèi)。阻止外網(wǎng)攻擊主要包括如下部分:

入侵檢測(cè)系統(tǒng)IDS(“Intrusion Detection System”)可以對(duì)網(wǎng)絡(luò)、系統(tǒng)的運(yùn)行狀況進(jìn)行監(jiān)視,發(fā)現(xiàn)各種攻擊企圖、攻擊行為或者攻擊結(jié)果,以保證網(wǎng)絡(luò)系統(tǒng)資源的機(jī)密性、完整性和可用性。而入侵防御系統(tǒng)IPS(“Intrusion Prevention System”)在入侵檢測(cè)的基礎(chǔ)上添加了防御功能,一旦發(fā)現(xiàn)網(wǎng)絡(luò)攻擊,可以根據(jù)該攻擊的威脅級(jí)別立即采取抵御措施。兩者的差別在于:

功能不同。入侵防御系統(tǒng)在入侵檢測(cè)的基礎(chǔ)之上還實(shí)現(xiàn)了防護(hù)的功能。

實(shí)時(shí)性要求不同。入侵防御必須分析實(shí)時(shí)數(shù)據(jù),而入侵檢測(cè)可以基于歷史數(shù)據(jù)做事后分析。

部署方式不同。入侵檢測(cè)一般通過端口鏡像進(jìn)行旁路部署,而入侵防御一般要串聯(lián)部署。

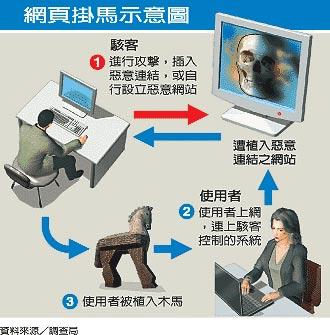

互聯(lián)網(wǎng)上存在著大量的惡意網(wǎng)站和釣魚網(wǎng)站,這些網(wǎng)站通過在網(wǎng)頁上掛木馬程序,利用瀏覽器和操作系統(tǒng)的漏洞來入侵訪問者的電腦。一旦中毒,會(huì)給局域網(wǎng)帶來不可預(yù)知的損失,極大的危害到局域網(wǎng)的網(wǎng)絡(luò)安全。

本文將介紹如何用WFilter NGF來屏蔽惡意網(wǎng)站,并且保護(hù)局域網(wǎng)不受惡意釣魚網(wǎng)站的攻擊。總體來說,有以下兩個(gè)途徑:

入侵防御系統(tǒng)(Intrusion Prevention System)是對(duì)防病毒軟件和防火墻的有效補(bǔ)充。IPS可以監(jiān)視網(wǎng)絡(luò)中的異常信息,并且能夠即時(shí)的中斷、阻止、告警內(nèi)外網(wǎng)的異常網(wǎng)絡(luò)行為。

在WFilter NGF中,我們集成了基于snort的入侵防御系統(tǒng),該系統(tǒng)主要可以實(shí)現(xiàn)如下三個(gè)方面的功能:

保護(hù)內(nèi)網(wǎng)的web服務(wù)器、文件服務(wù)器、郵件服務(wù)器。

檢測(cè)內(nèi)網(wǎng)終端的木馬和惡意軟件。

檢測(cè)內(nèi)網(wǎng)終端的異常網(wǎng)絡(luò)行為。

在本文中,我簡單介紹下如何實(shí)現(xiàn)這三個(gè)方面的功能。

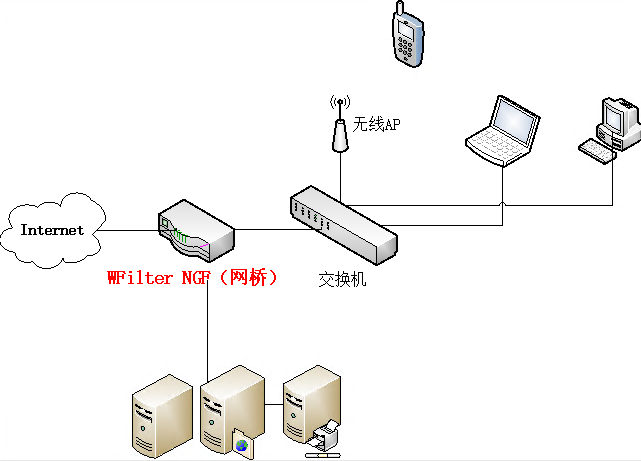

企業(yè)內(nèi)網(wǎng)的服務(wù)器都存有企業(yè)的重要信息,包括CRM用戶信息、技術(shù)資料等。所以內(nèi)網(wǎng)服務(wù)器的信息安全是企業(yè)網(wǎng)絡(luò)管理的重點(diǎn)。內(nèi)網(wǎng)服務(wù)器不但面臨外來的攻擊,也會(huì)受到來自內(nèi)部的攻擊。在本文中,我將介紹如何用WFilter NGF的入侵防御模塊來保護(hù)內(nèi)網(wǎng)服務(wù)器。網(wǎng)絡(luò)結(jié)構(gòu)圖如下:

WFilter NGF用網(wǎng)橋部署模式,接在內(nèi)網(wǎng)和服務(wù)器網(wǎng)段以及互聯(lián)網(wǎng)之間,既可以做外網(wǎng)上網(wǎng)行為管理,又可以保護(hù)服務(wù)器網(wǎng)段。

DDOS全稱Distributed Denial of Service,中文叫做“分布式拒絕服務(wù)”,就是利用大量合法的分布式服務(wù)器對(duì)目標(biāo)發(fā)送請(qǐng)求,從而導(dǎo)致正常合法用戶無法獲得服務(wù)。DDOS會(huì)耗盡網(wǎng)絡(luò)服務(wù)的資源,使服務(wù)器失去響應(yīng),為實(shí)施下一步網(wǎng)絡(luò)攻擊來做準(zhǔn)備。比如用KaLi_Linux的hping3就可以很容易的實(shí)現(xiàn)DDOS攻擊。

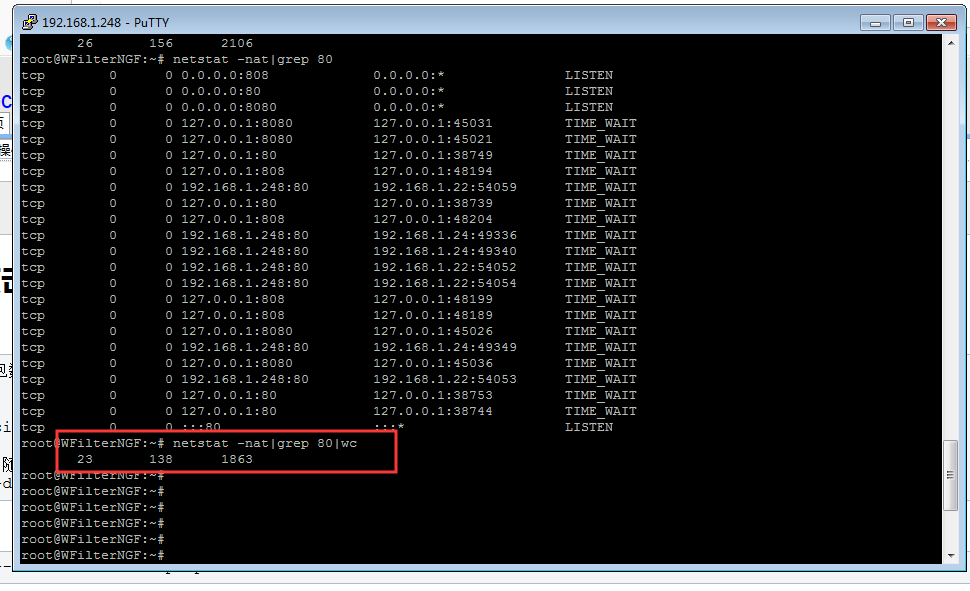

如圖,未受攻擊時(shí),netstat -nat可以查看到只有少量的網(wǎng)絡(luò)鏈接。