主管部門(mén)發(fā)出的安全風(fēng)險(xiǎn)報(bào)告,一般只能定位到局域網(wǎng)的公網(wǎng)IP。網(wǎng)管技術(shù)人員要處理解決該安全事件,還需要定位到具體的終端電腦。這個(gè)定位工作非常考驗(yàn)網(wǎng)管的技術(shù),沒(méi)有對(duì)應(yīng)的技術(shù)儲(chǔ)備,加上沒(méi)有合適的工具的話,你就只能一臺(tái)電腦一臺(tái)電腦的殺毒了。

在如何檢測(cè)局域網(wǎng)內(nèi)感染了木馬病毒的電腦?一文中,我們介紹了如何通過(guò)WSG上網(wǎng)行為管理網(wǎng)關(guān)的“入侵防御”功能來(lái)定位挖礦、中毒、以及感染了木馬的電腦。對(duì)絕大部分情況來(lái)說(shuō),開(kāi)啟入侵防御功能就可以檢測(cè)到被感染的終端電腦。然后對(duì)該電腦進(jìn)行查毒殺毒就可以了。有些情況下,由于特征庫(kù)版本不一致,或者檢測(cè)技術(shù)不一樣,也可能存在并沒(méi)有檢測(cè)到的情況。這時(shí)候,我們還可以通過(guò)自定義規(guī)則的方式,來(lái)擴(kuò)大檢測(cè)的內(nèi)容。在本文中,我將介紹如何自定義檢測(cè)規(guī)則。

如下圖,圖中是主管部門(mén)發(fā)出的安全風(fēng)險(xiǎn)報(bào)告。我們可以看到,這三條記錄是通過(guò)dns來(lái)觸發(fā)的,上級(jí)部門(mén)檢測(cè)到內(nèi)網(wǎng)有終端dns解析了這些域名,所以觸發(fā)了安全報(bào)告。這個(gè)觸發(fā)是非常敏感的,舉例來(lái)說(shuō),你只要去ping一下對(duì)應(yīng)的域名,就會(huì)觸發(fā)安全事件。

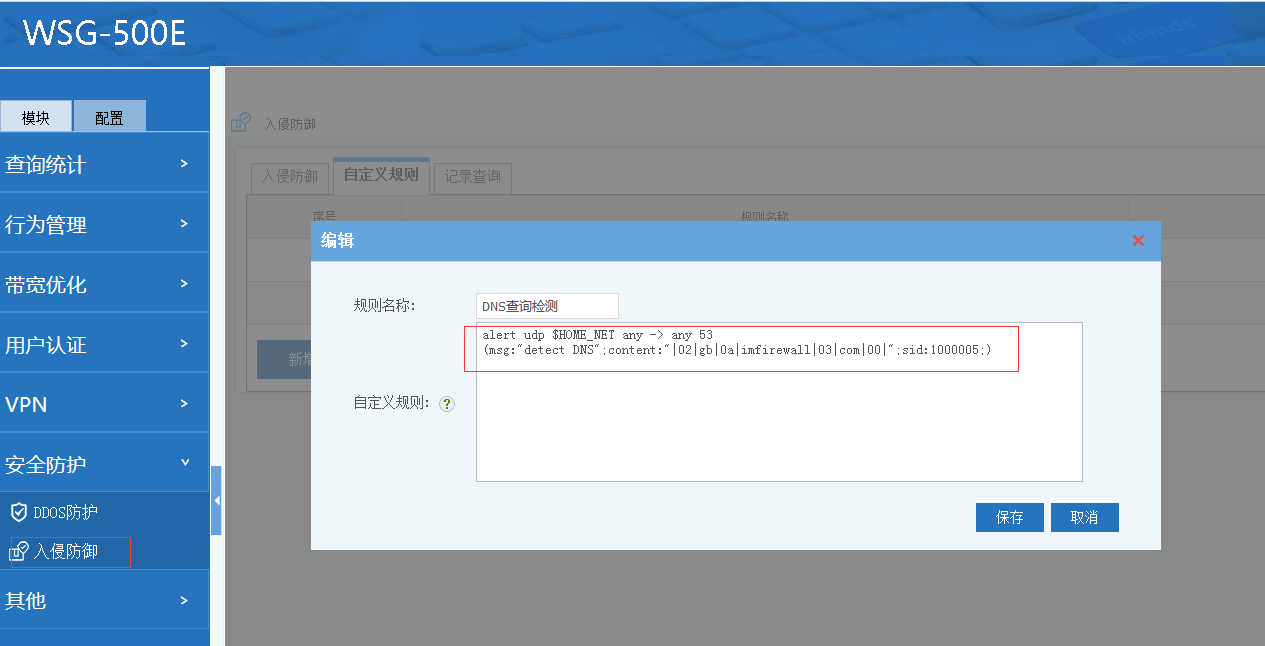

要在內(nèi)網(wǎng)檢測(cè)到對(duì)這些域名的dns請(qǐng)求,我們需要自定義入侵防御的規(guī)則。如下圖,在入侵防御的自定義規(guī)則中添加規(guī)則。

要對(duì)DNS查詢(xún)進(jìn)行內(nèi)容檢測(cè),自定義規(guī)則的語(yǔ)法如下:

alert udp $HOME_NET any -> any 53 (msg:"detect DNS";content:"|02|gb|0a|imfirewall|03|com|00|";sid:1000005;)

content后面就是要匹配的域名,要把域名按點(diǎn)號(hào)拆分為不同的部分。如:abc.jsyt0518.cn,需要拆分為|03|abc|0a|imfirewall|03|com|00|(數(shù)字是后面字符串的長(zhǎng)度)。每條記錄的sid不要重復(fù)。

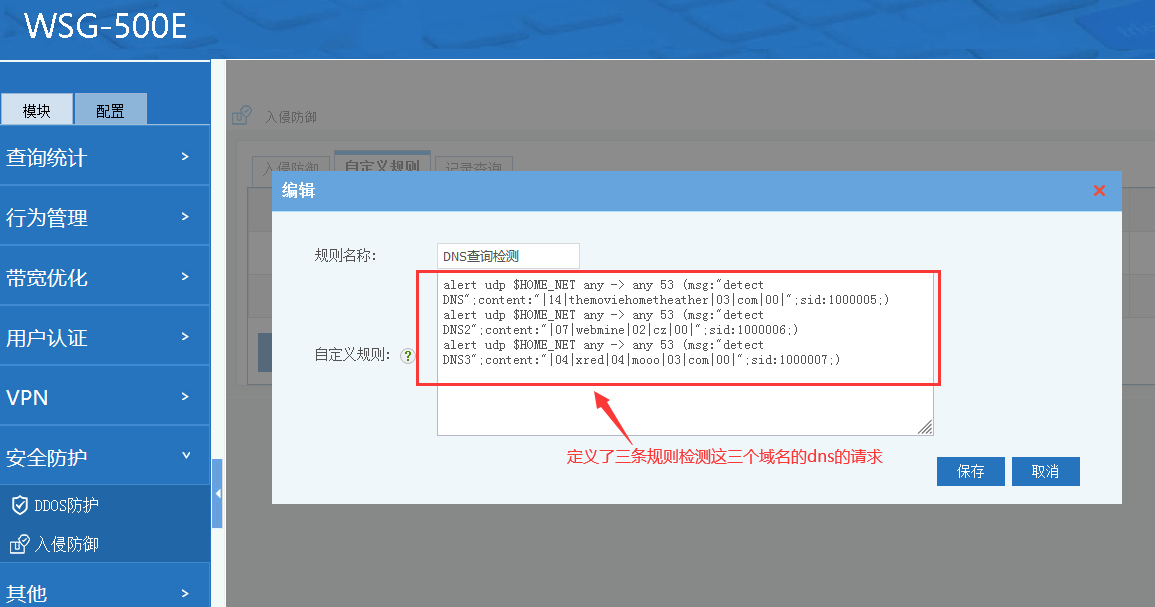

要匹配安全報(bào)告中的三個(gè)域名,需要配置三條規(guī)則,如下圖:

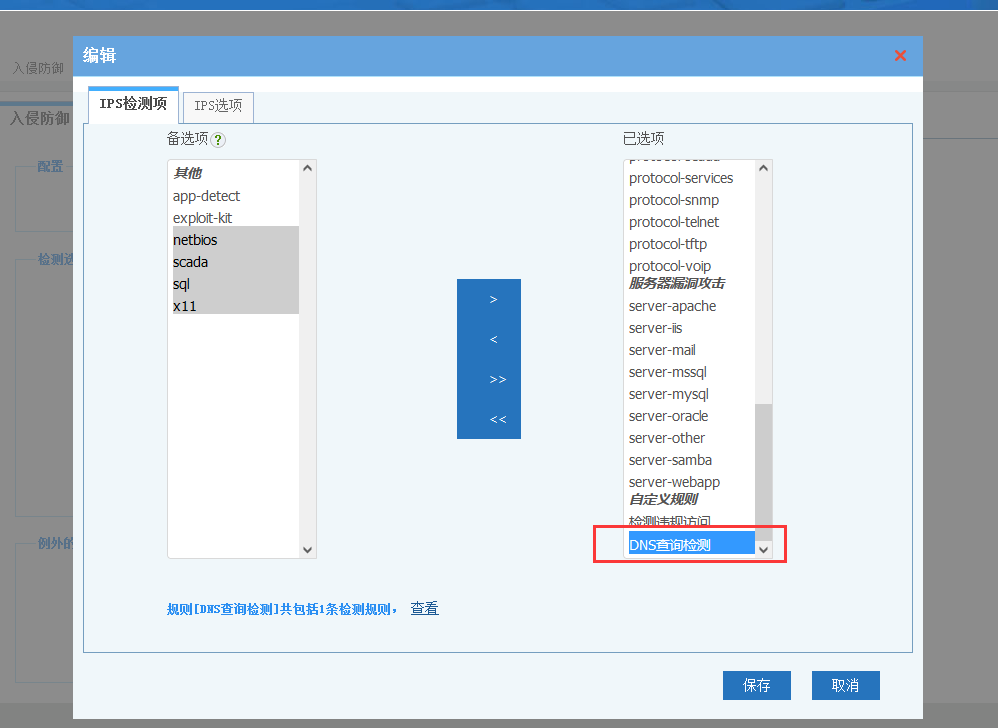

“編輯檢查項(xiàng)”并選中自定義的規(guī)則。如圖:

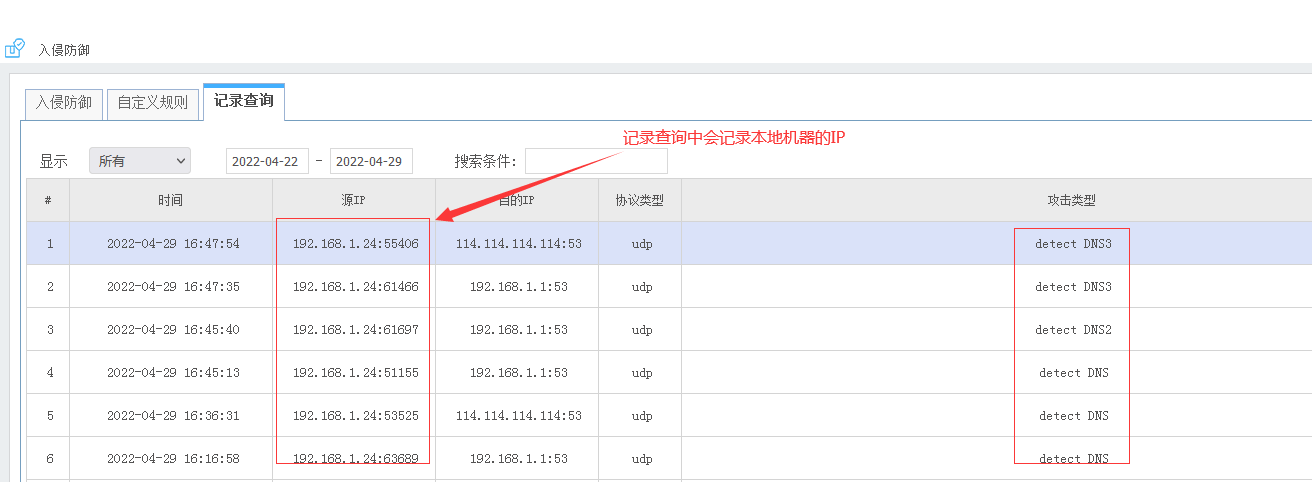

經(jīng)過(guò)上述配置后,只要有人查詢(xún)了這些域名的DNS,就可以在記錄查詢(xún)中記錄該請(qǐng)求。如果你的局域網(wǎng)是自動(dòng)獲取IP,還可以結(jié)合“查詢(xún)統(tǒng)計(jì)”->“記錄查詢(xún)”中的“IP-MAC歷史”來(lái)獲取IP對(duì)應(yīng)的MAC地址。