電腦一旦被安裝了挖礦程序,會帶來很多危害:占用大量的電力和運算資源、拖慢機器、感染局域網內的其他終端......所以,挖礦行為目前是被各級部門明令禁止的,一旦被上級部門檢測到有挖礦行為,很可能會被阻止互聯網接入直至整改完成。當接到上級部門通告時,作為網管人員需要怎樣去處置解決這個問題呢?

被上級部門檢測到,一般存在如下三種情況:

訪問了礦池或者虛擬貨幣服務器的目標IP

訪問了“挖礦”域名(HTTP/HTTPS)

查詢了“挖礦”域名(DNS)

挖礦的整改主要靠電腦殺毒或者重新安裝系統。但是,上級部門只能檢測到局域網總出口的IP地址,并不能識別終端的IP地址。當網內的終端數量比較多時,每臺電腦做病毒查殺的工作量可能會很大。更加合理的方案是在內網部署一臺入侵檢測系統,通過對網絡數據包進行分析檢測,從而發現問題主機。在本文中,我將以“WSG上網行為管理”為例,來介紹如何進行內網的挖礦木馬檢測。

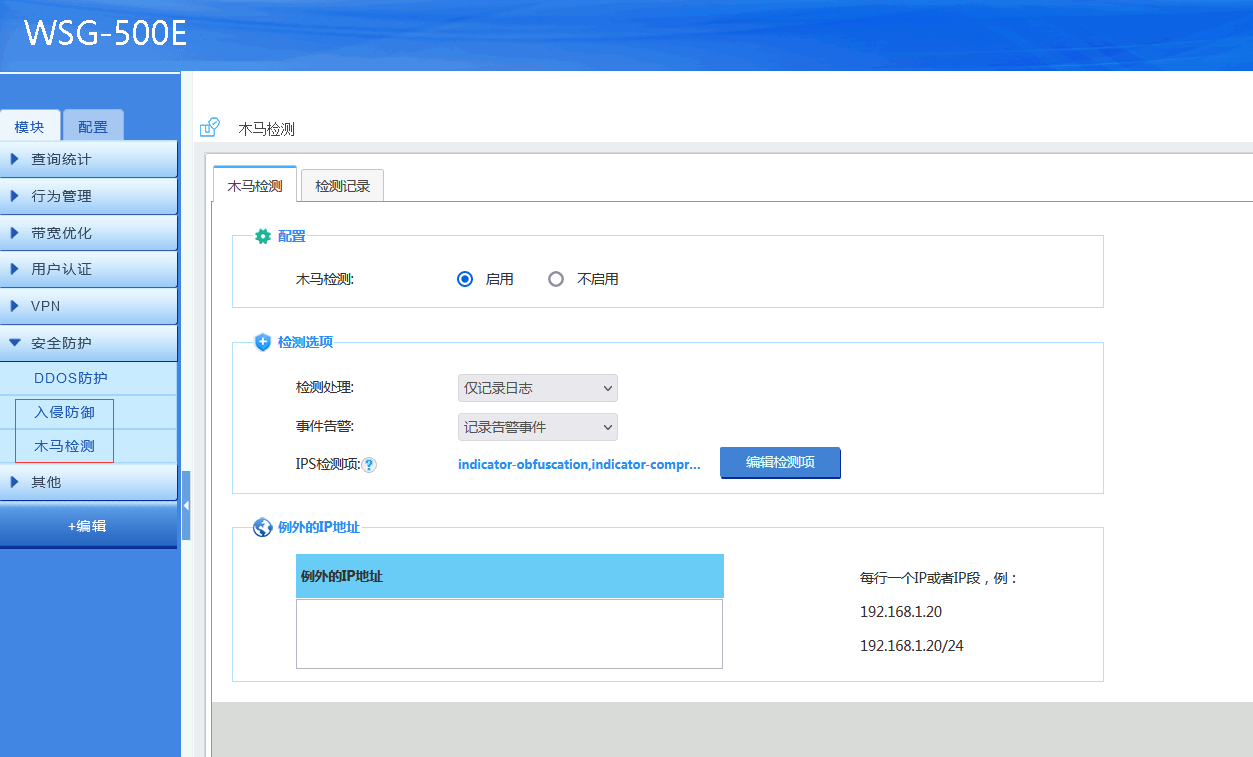

WSG上網行為管理中內置了“入侵防御”和“木馬檢測”這兩個安全防護模塊,這兩個模塊會對網絡中的數據通信進行檢測還原,匹配其中的木馬特征,一旦匹配到特征時就觸發告警和阻斷。如下圖:

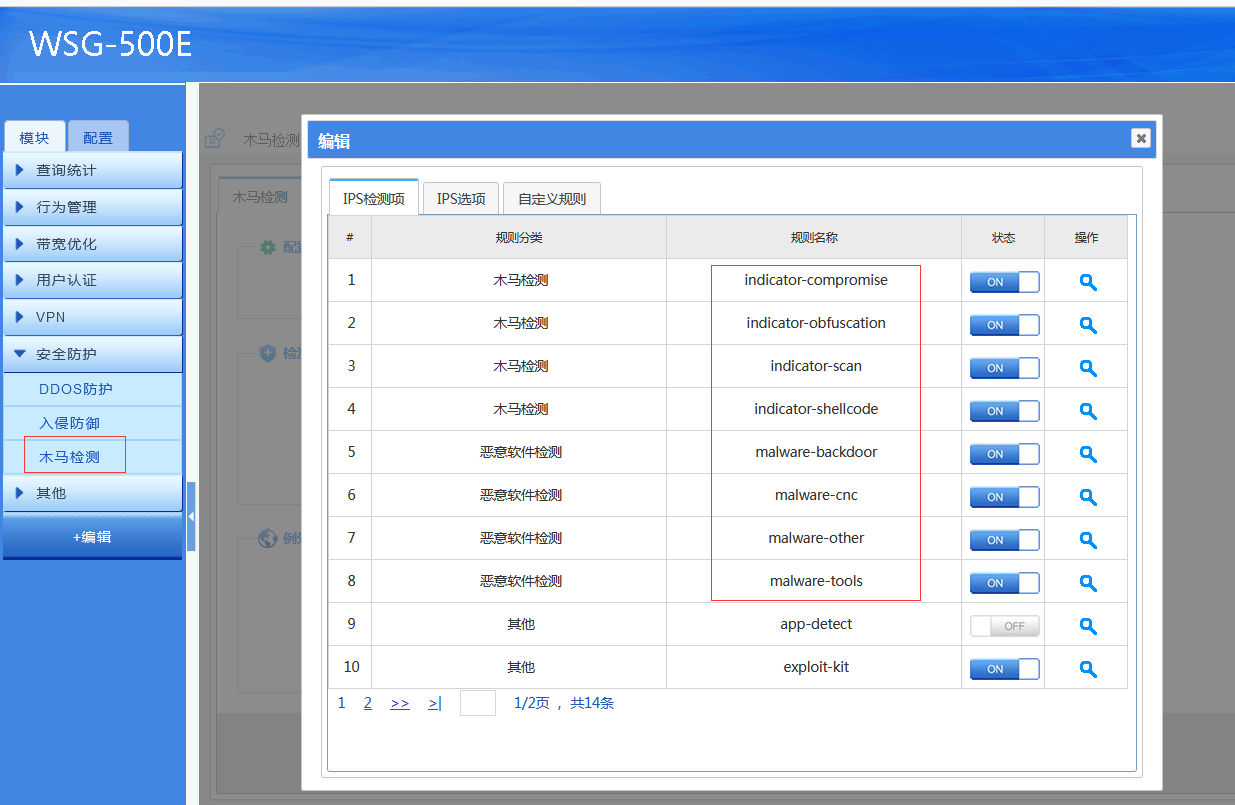

WSG上網行為管理有內置的網址庫、應用特征庫和入侵防御特征庫,其中入侵防御特征庫是基于snort的,木馬檢測分為以下幾個大類:

indicator-compromise: 檢測內網被惡意軟件感染的終端。

indicator-obfuscation: 惡意軟件的模糊特征檢測。

indicator-scan: 檢測惡意軟件的掃描行為。

indicator-shellcode:檢測shellcode的執行特征。

malware-backdoor:檢測后門端口的通訊特征。 如果某個惡意軟件打開一個端口并等待其控制功能的傳入命令,則會出現此類檢測。

malware-cnc:此類別包含已識別的僵尸網絡流量的已知惡意命令和控制活動。

malware-tool:此類別包含處理本質上可被視為惡意工具的規則。

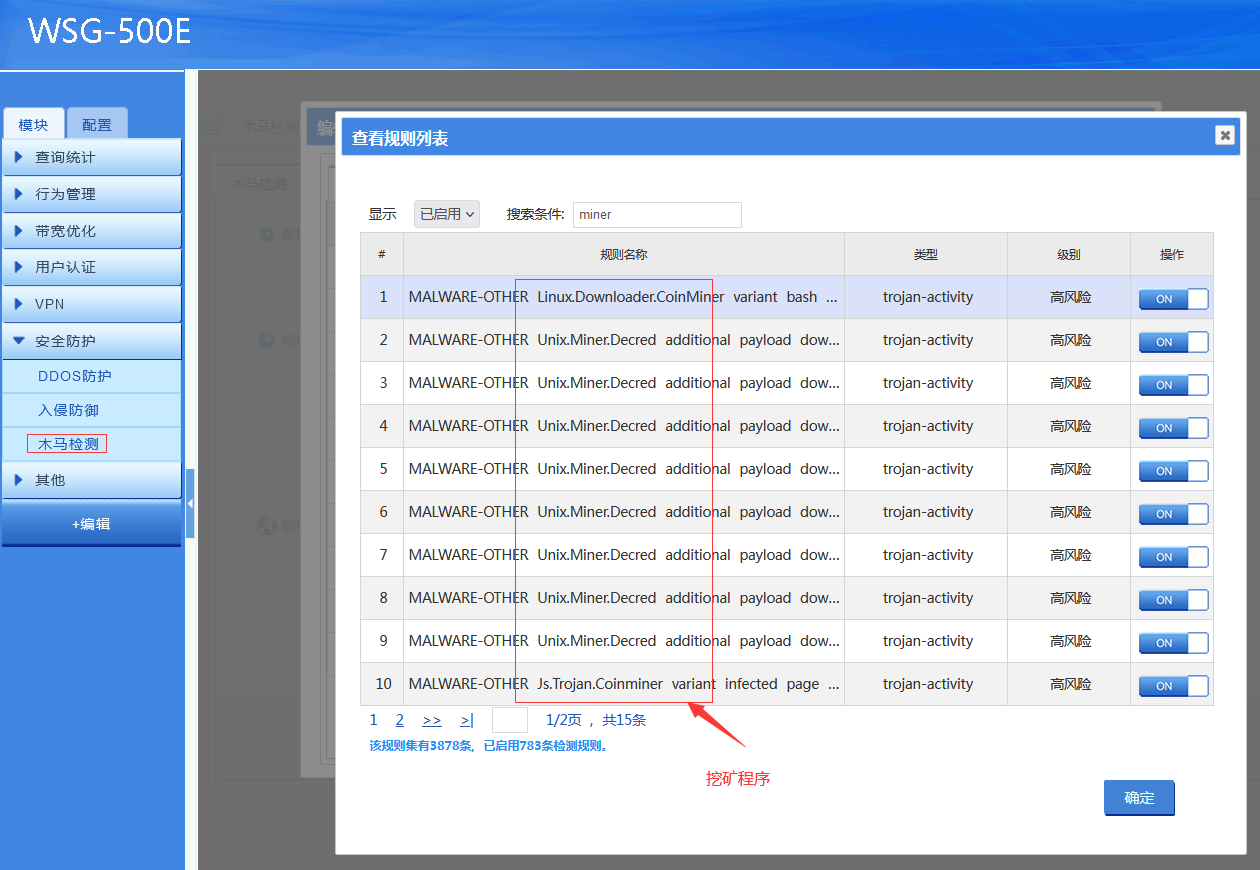

木馬檢測模塊還可以檢測各種挖礦、后門、病毒等各種木馬特征。如下圖:

一旦檢測到挖礦木馬后,會在“木馬檢測”的“檢測記錄”中,記錄檢測的IP地址等信息,從而您可以根據IP地址去定位實際的電腦。然后對這臺電腦進行查殺整改。