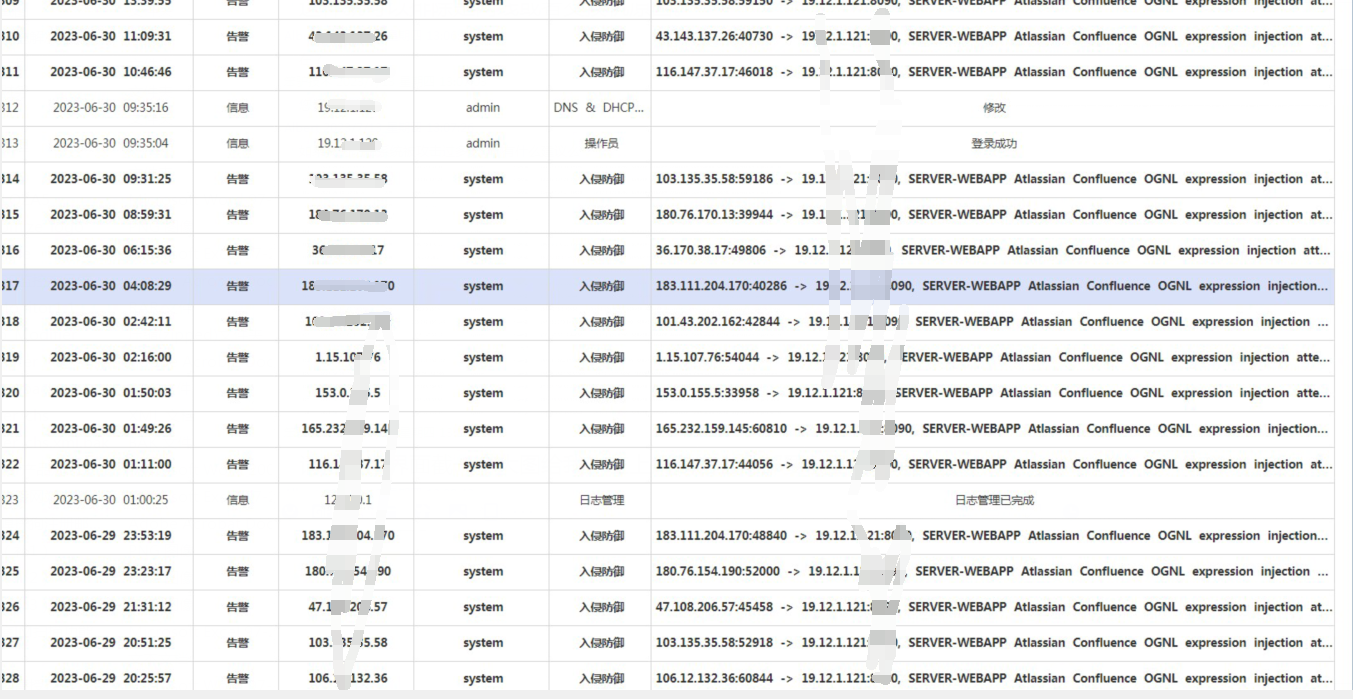

企業內部的ERP、OA服務器很多都是通過端口映射到公網的,這樣就不可避免會招來攻擊。如下圖:

服務器被攻擊會帶來很多危害,比如:

大量的DDoS會占用帶寬和服務器資源,影響正常的業務訪問。

服務器的系統漏洞、代碼漏洞被黑客利用,可能損壞服務器的軟件系統甚至于設備硬件。

所以保障服務器安全是網管技術人員的重要工作之一。本文中,我將結合WSG上網行為管理,介紹如何防止服務器被攻擊,以及一旦被攻擊如何及時處理。首先盡量不采用端口映射的方式,比如可以要求客戶端先撥入VPN然后再訪問內網,這樣就不會被攻擊了。如果只能采用端口映射的方式,服務器的保護主要考慮如下幾個方面:

盡量采用不常見的端口

開啟入侵防御來阻止入侵攻擊

阻止來自國外的IP地址

限定只能訪問的IP地址

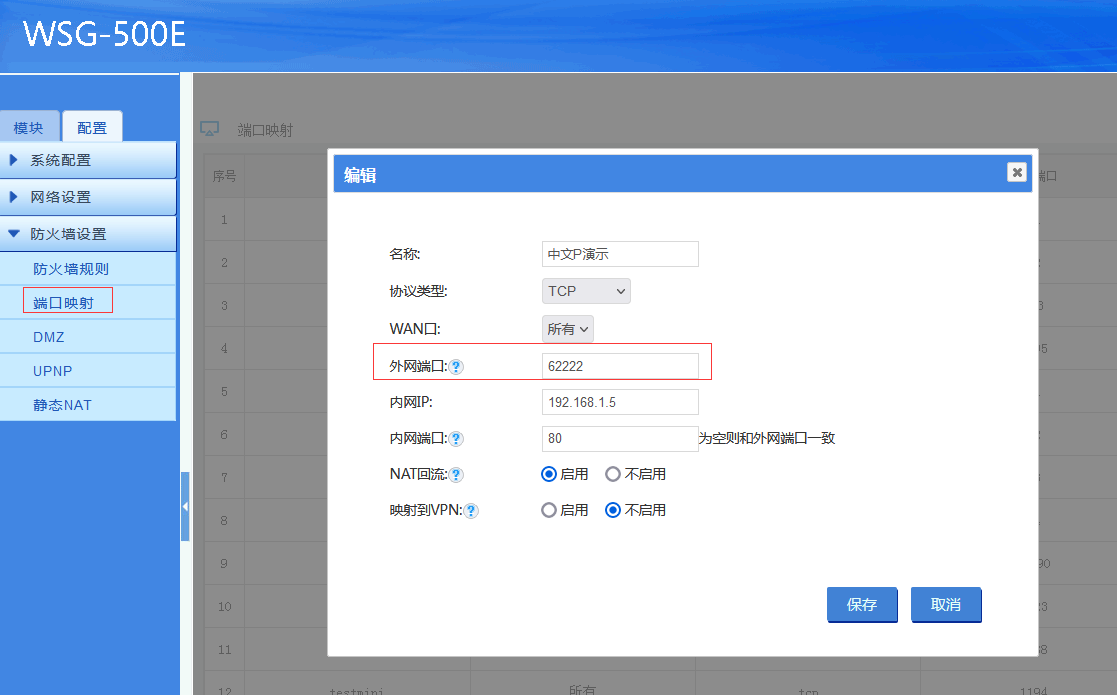

1. 盡量采用不常見的端口

常見的80、8080、8090、808這樣的端口都在黑客程序的重點掃描范圍內,所以應當盡量采用靠后的不常見端口。比如53344、56688等。越靠后的端口越不容易被掃描到。如圖:

2. 開啟入侵防御來阻止入侵攻擊

入侵防御系統會對訪問內網的數據包進行分析檢測,一旦發現有攻擊嘗試就可以阻止該IP的后續訪問。一次成功的攻擊需要一系列的后續操作,既然后續訪問被阻止,那么攻擊也就不能繼續了。如圖:

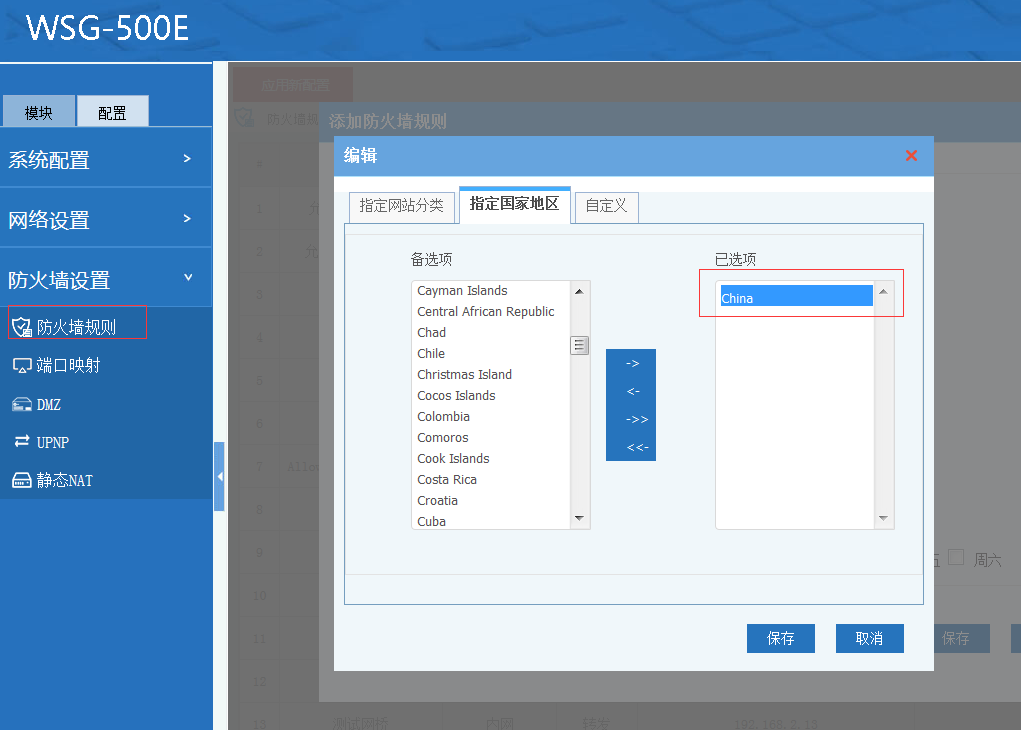

3. 阻止來自國外的IP地址

很多攻擊源都來自國外,對于很多用戶來說,只要把國外的IP源阻止掉即可過濾掉90%以上的攻擊。阻止國外的攻擊需要配置兩條防火墻策略,一條是阻止所有的訪問(放在下面),一條是允許來自中國的訪問(放在上面),防火墻策略是逐條匹配的,這樣的效果就是只有中國的IP才會被允許。如圖:

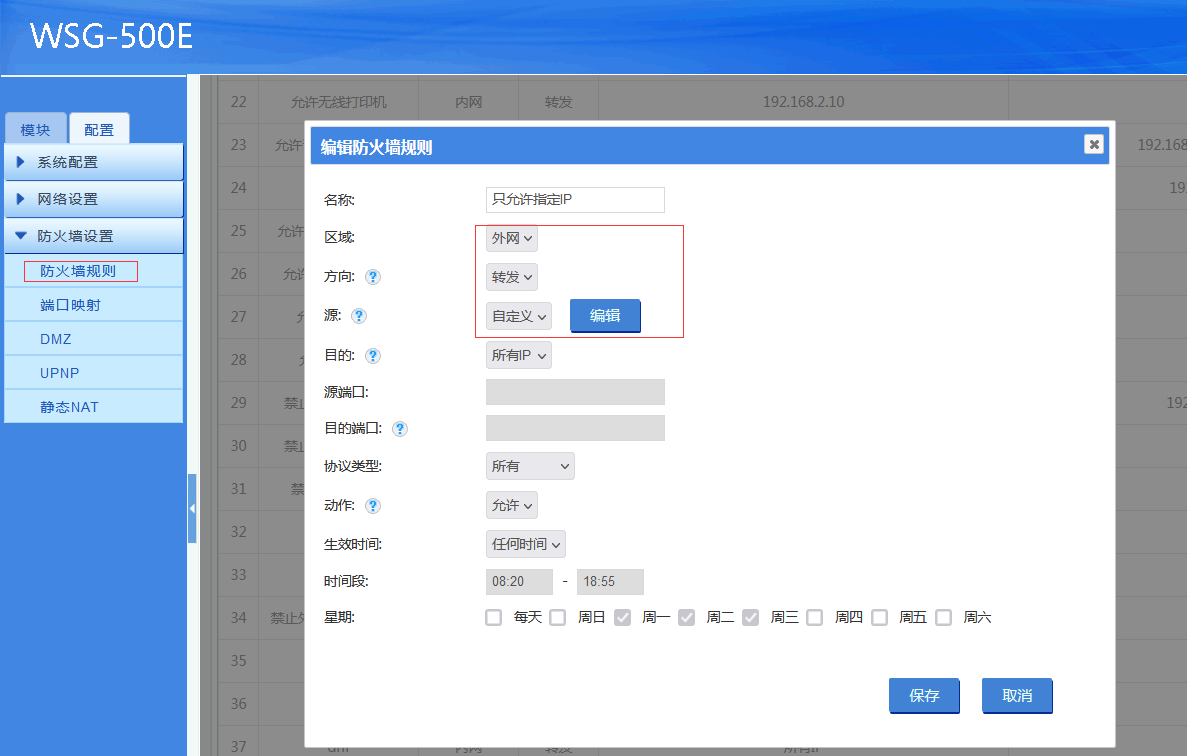

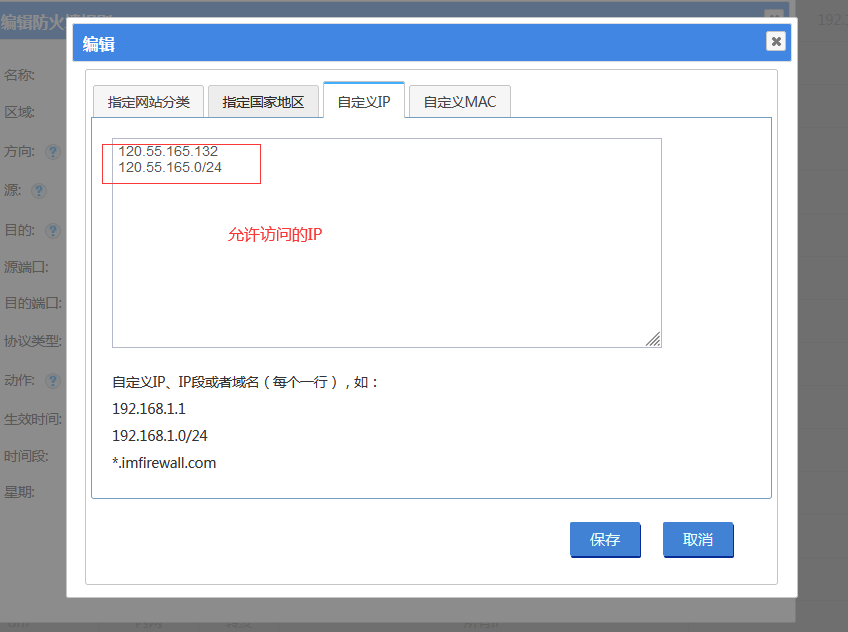

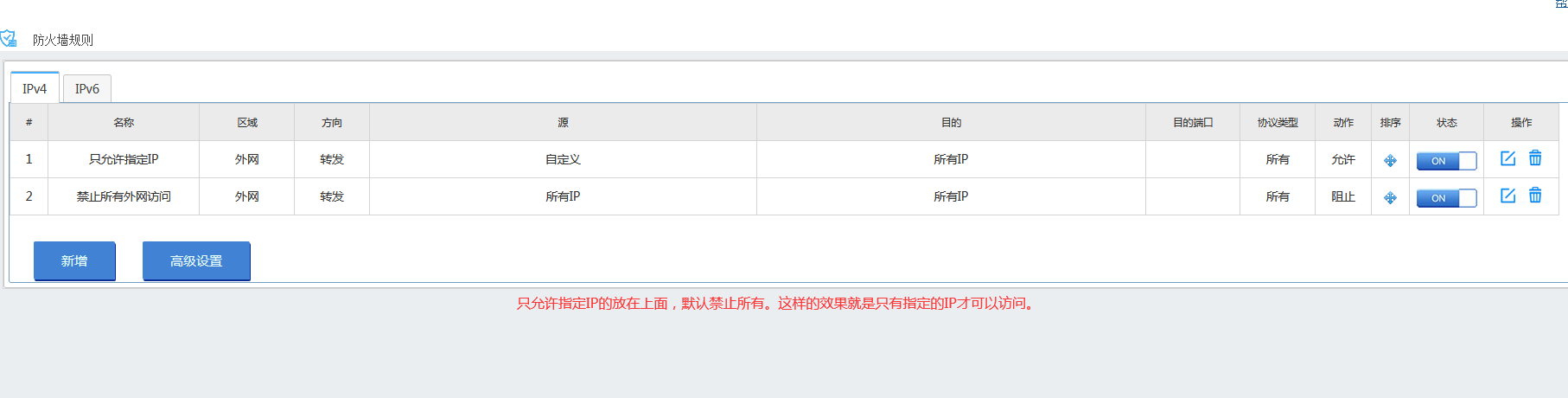

4. 限定只允許訪問的IP地址

安全級別最高的就是限定只允許訪問的IP地址,通過對來源IP的限制,使得只有指定的IP地址(比如分公司IP)才允許訪問總部系統。這樣就很安全了,因為其他IP都無法訪問到你的服務器系統。配置如圖:

服務器的安全是一個系統工程,除了上述的網絡防護手段外,還需要給服務器打上所有的安全補丁,確保操作系統和軟件都是安全的。并且做好定期的數據備份(備份數據不要放在同一塊硬盤上)。這樣才可以有效的保證服務器安全。