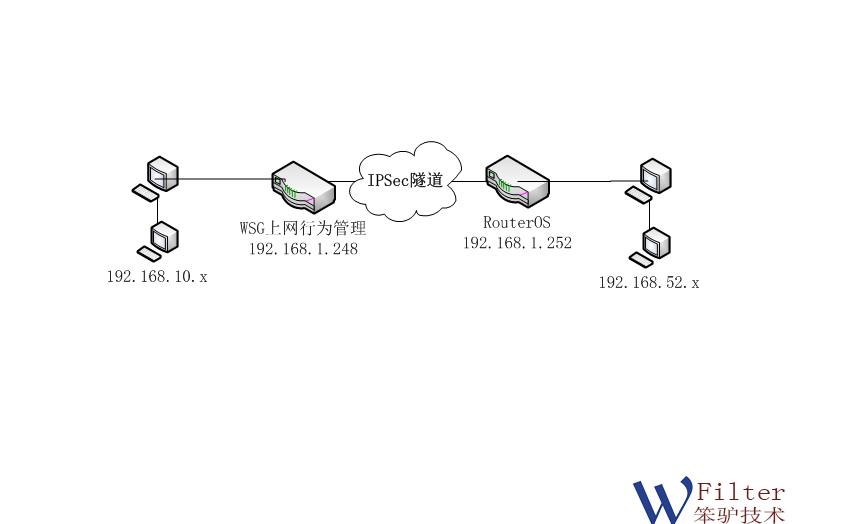

在本文中,我將介紹如何在RouterOS和WSG上網行為管理網關之間創建IPSec隧道。網絡拓撲圖如下:

本例中,我們把WSG作為IPSec的服務端,RouterOS作為IPSec的客戶端。反過來的配置也基本類似。

1. 開啟IPSec服務端

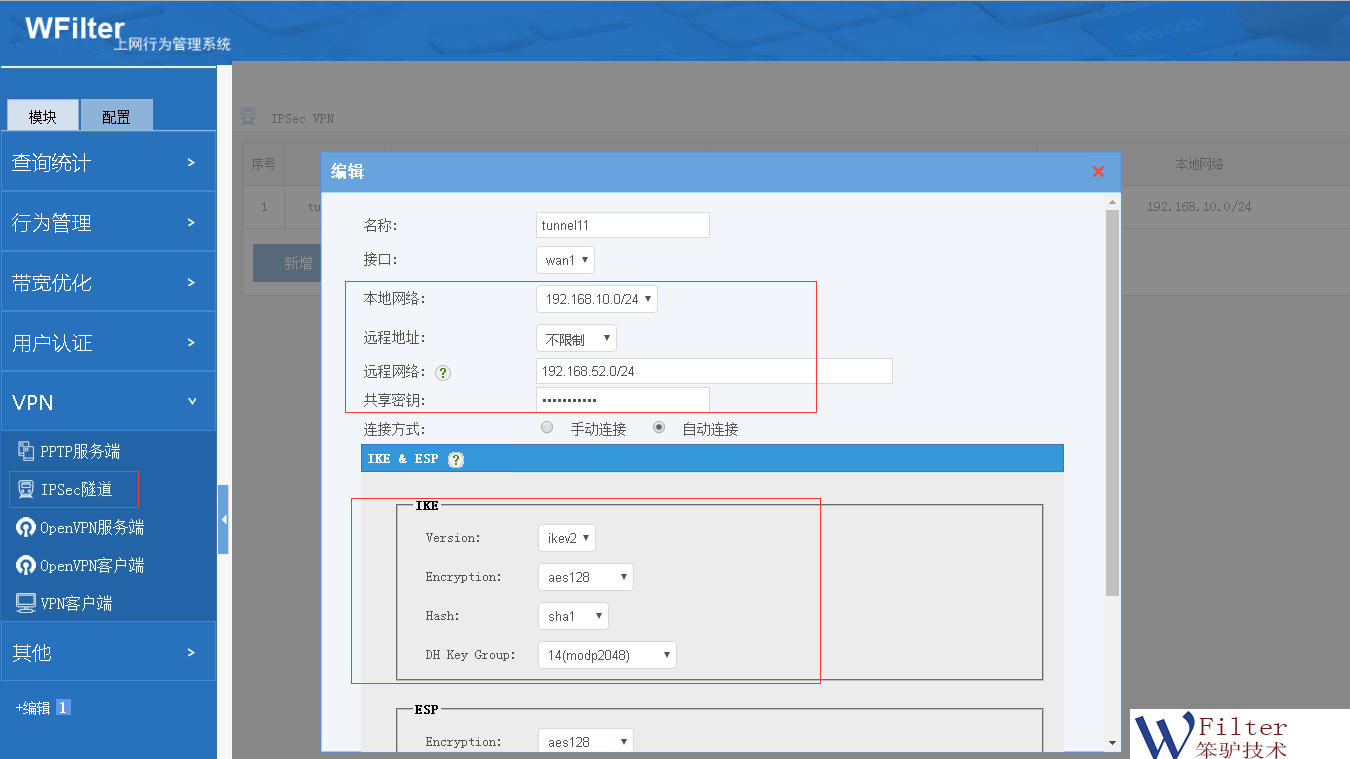

在WSG的“VPN”->“IPSec”中,新建一個IPSec tunnel即可。如圖:

IPSec的配置主要包括如下幾個方面:

本地網絡和遠程網絡。定義本地和遠程的內網網段。

共享密鑰。

IKE階段的加密參數。

ESP階段的加密參數。

WSG中,遠程地址設置為”不限制“即允許IPSec客戶端來連入。

2. 在ROS中開啟IPSec

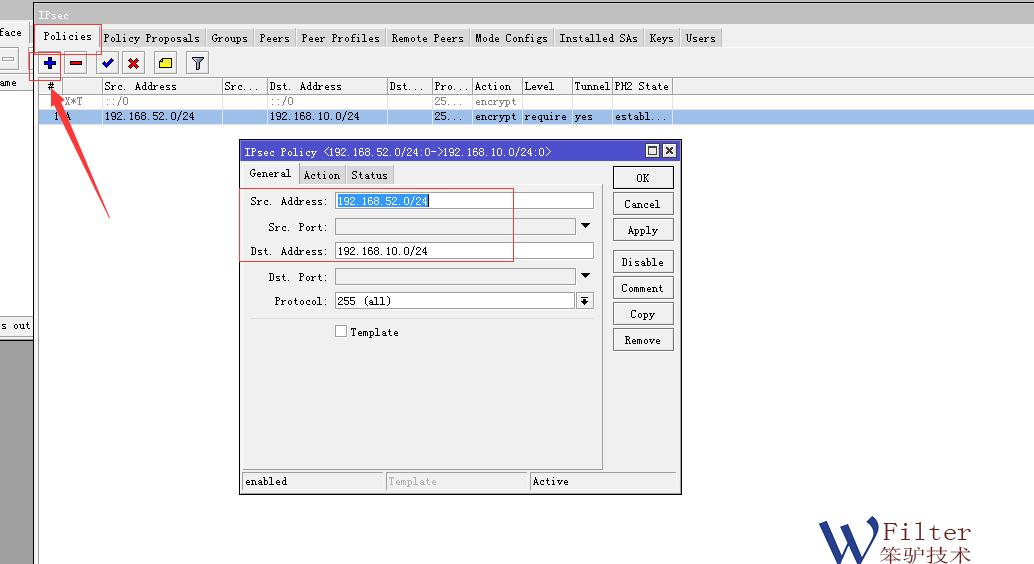

首先要新增IPSec的policy,如圖:

配置項:

Src. Address: 本地的內網IP段。

Dst. Address: 對端的內網IP段。

Action中的Tunnel要勾選。

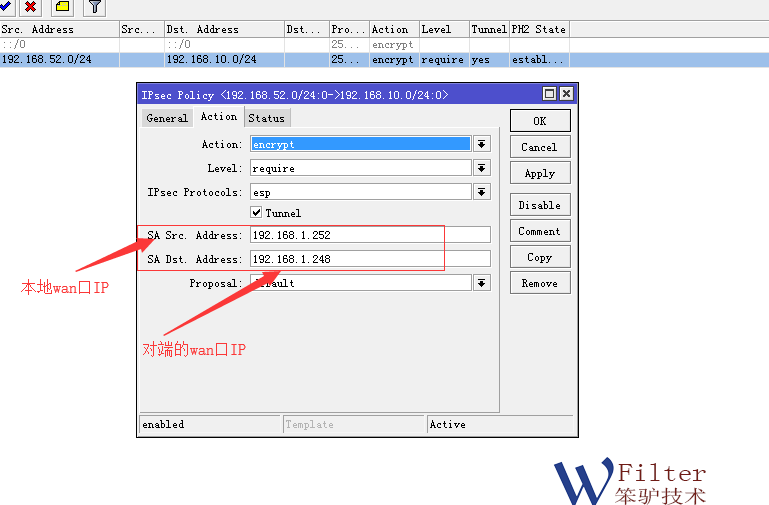

SA Src. Address: 本地的wan口IP。

SA Dst. Address: 對端的wan口IP。

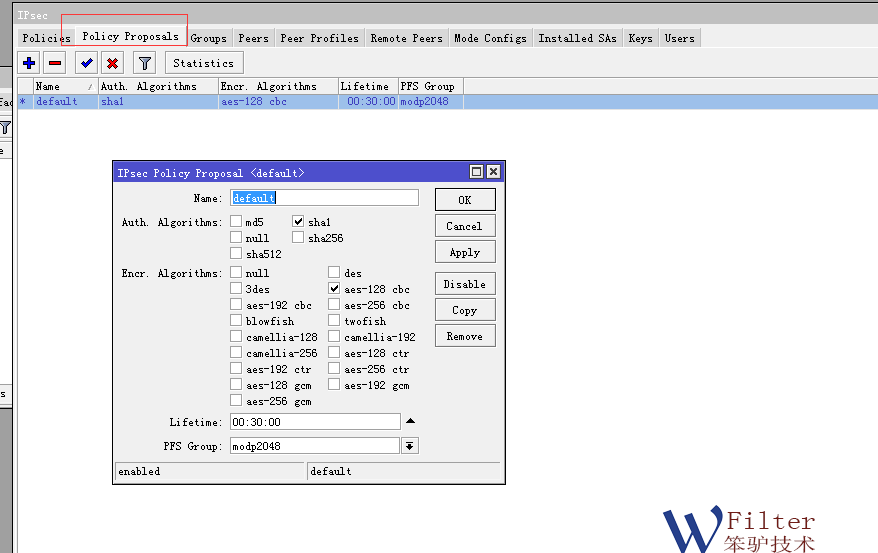

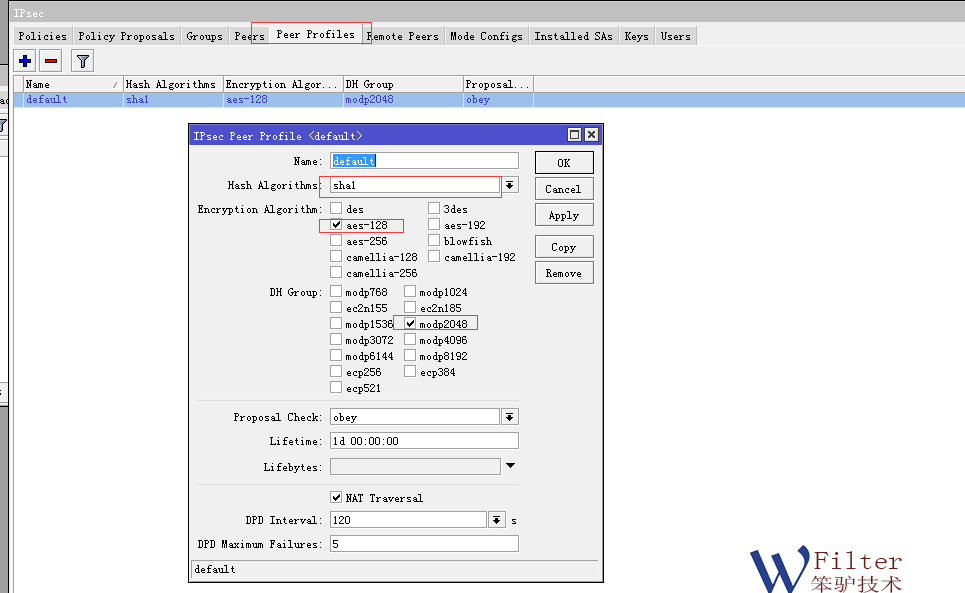

然后還需要配置ROS的policy proposals來定義IPSec的加密方式,這個加密方式需要和WSG的IPSec中的加密方式一致。如下圖:

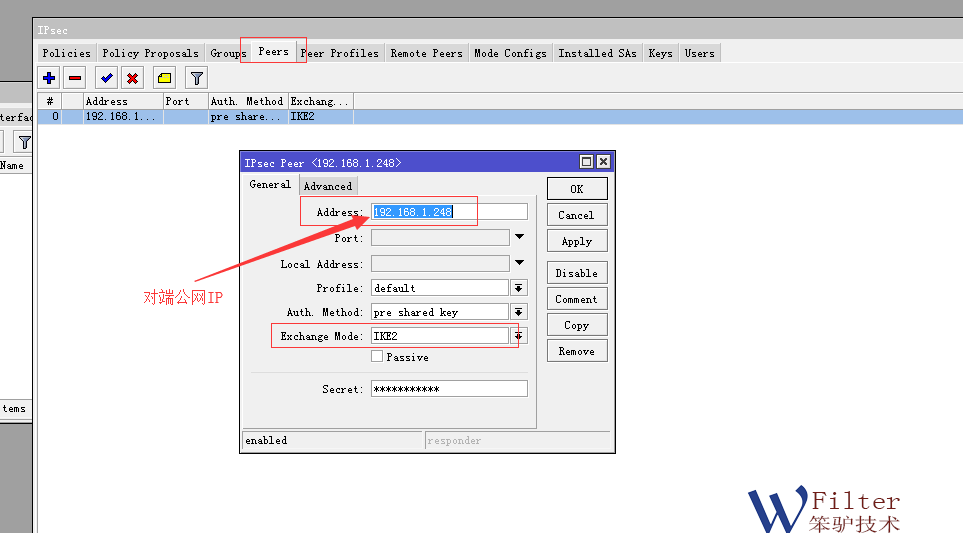

然后還需要在peers中增加對端peer,并且設置peer的加密方式。如圖:

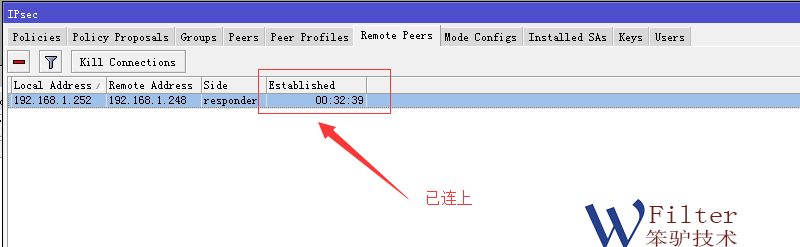

3. 驗證IPSec的連通狀態

配置成功后,IPSec就可以自動連接了。在ROS的remote peers中,可以看到連接狀況。

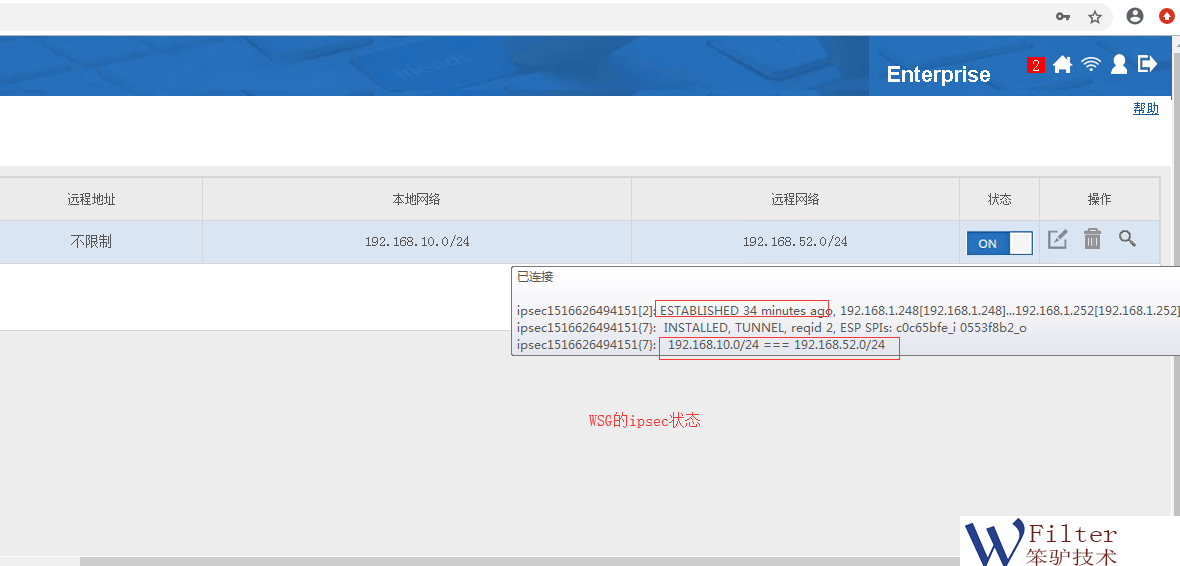

在WSG的IPSec中,也可以看到連接狀況和創建的tunnel。

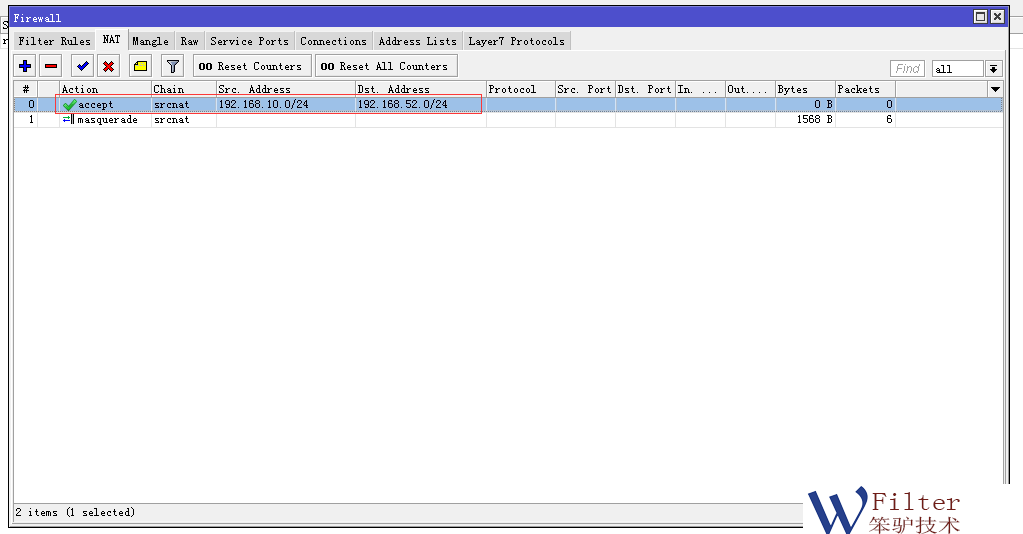

IPSec隧道創建成功后,即可互相ping通,但是到對端內網IP的訪問,還會收到防火墻策略的控制。需要允許對端的防火墻訪問內網。如圖:

其他的一些VPN相關的防火墻設置,請參考:http://wiki.jsyt0518.cn/Firewall_for_vpn